破壞OT網絡 新型Evil PLC攻擊將PLC武器化

http://m.sharifulalam.com 2022-09-20 16:42 來源:極牛網

網絡安全研究人員開發了一種新穎的攻擊技術,將可編程邏輯控制器 ( PLC ) 武器化,從而在工程工作站中獲得初步立足點,隨后入侵運營技術 (OT) 網絡。

根據中國網絡安全行業門戶極牛網(GeekNB.com)的梳理,該攻擊技術被稱為“Evil PLC”攻擊,影響羅克韋爾自動化、施耐德電氣、通用電氣和艾默生等工程工作站軟件。

可編程邏輯控制器 PLC 是控制關鍵基礎設施部門制造過程的工業設備的重要組成部分。除了編排自動化任務外,PLC 還配置為啟動和停止流程并生成警報。

因此,PLC由于其絕對的訪問權限使機器成為十多年來復雜攻擊的焦點,從Stuxnet震網到 PIPEDREAM,目標是通過攻擊控制系統來造成物理上的破壞。

這些工作站應用程序通常是運營技術網絡和企業網絡之間的橋梁,能夠破壞和利用工程工作站漏洞的攻擊者可以輕松進入內部網絡,在系統之間橫向移動,并進一步訪問其他 PLC 和敏感系統。

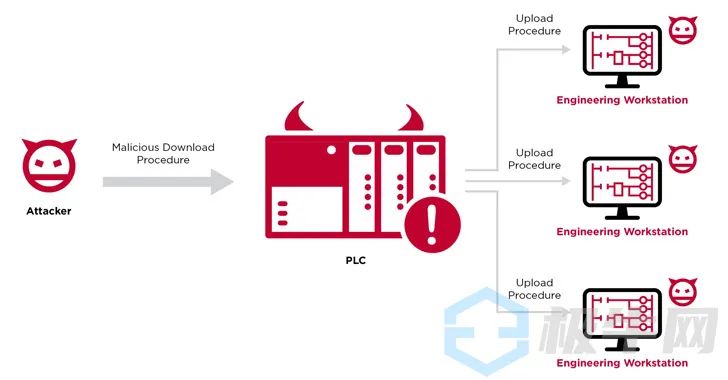

在 Evil PLC 攻擊中,控制器充當達到目的的手段,允許攻擊者破壞工作站,訪問網絡上的所有其他 PLC,甚至篡改控制器邏輯。換句話說,這個想法是使用 PLC 作為支點來攻擊編程和診斷它的工程師,并獲得對 OT 網絡的更深入訪問。

攻擊者故意在互聯網上公開的 PLC 上引發故障,這一動作促使毫無戒心的工程師使用工程工作站軟件作為故障排除工具連接到受感染的 PLC。在下一階段,當工程師執行上傳操作以檢索現有 PLC 邏輯的工作副本時,不良行為者利用平臺中先前未發現的缺陷在工作站上執行惡意代碼。

在另一種理論攻擊場景中,Evil PLC 方法也可以用作蜜罐來引誘威脅參與者連接到誘餌 PLC,從而導致攻擊者的機器受到危害。

面向公眾的工業控制系統 ( ICS ) 設備缺乏安全保護,從而使威脅參與者更容易通過流氓下載程序更改其邏輯。為減輕此類攻擊,建議將 PLC 的物理和網絡訪問權限限制為授權工程師和操作員,強制執行身份驗證機制以驗證工程師站,監控 OT 網絡流量是否存在異常活動,并及時應用補丁。

相關新聞

- ? 匯辰自動化 Profinet 方案發布會將啟幕 國產自主可控 PLC 賦能華南工業

- ? 算力底座加速升級,我國工業互聯網實現 41 個工業大類全覆蓋

- ? 細分PLC行業的未來發展趨勢:自主可控、網絡化、智能化、信息

- ? 海爾集團收購新時達完成股權交割,深耕卡奧斯工業互聯網生態

- ? 一鍵“通關”數字化!卡奧斯企業級工業互聯網平臺2025版發布

- ? 工業互聯網平臺邊緣管理國家標準公開征求意見

- ? 皮爾磁:探索工業安全技術:PSS4000安全PLC課程

- ? 蟬聯《中國500最具價值品牌》行業首位,卡奧斯以AI驅動品牌增長

- ? 京津冀網絡安全和工業互聯網產業聚集企業超2000家 產業規模穩居全國第一梯隊

- ? 中國工業互聯網研究院發布《全國主要城市工業互聯網發展指數報告》