威努特CTO黃敏:工控安全三觀之威脅觀

http://m.sharifulalam.com 2020-06-11 16:59 來源:威努特工控安全

網絡安全風險三要素:資產、脆弱性、威脅。資產是基礎,如果用“皮”與“毛”的關系來對比,資產是“皮”,脆弱性、威脅是“毛”,脆弱性是資產的一個屬性,是資產的安全漏洞,資產則是威脅的攻擊目標,如果沒有資產這張“皮”,脆弱性和威脅這些“毛”都不會存在。

脆弱性與威脅的關系,則是哲學上的“內因”與“外因”的關系,脆弱性是“內因”,威脅是“外因”,威脅利用脆弱性,兩者結合才能發生安全事件。俗語“蒼蠅不叮無縫的雞蛋”當中,“蒼蠅”是外部威脅,“縫”是雞蛋的脆弱性,兩者同時存在,雞蛋這個資產才能被破壞。在《工控安全三觀之漏洞觀》一文,探討了工控安全的脆弱性(漏洞與脆弱性的英文就是同一個詞vulnerability),本文我們繼續探討工控安全應該樹立什么樣的威脅觀。

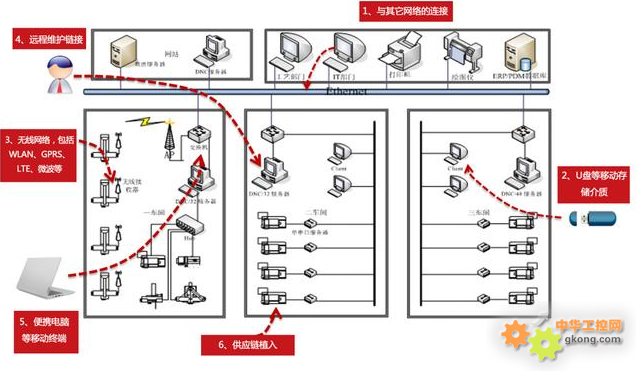

關于工控安全威脅最常見的一個誤區是:物理隔離的工控網絡是安全的。其實,對于一個工控網絡,有以下典型的威脅進入途徑(只是典型的,并非全部):

典型工控網絡的威脅入侵途徑

1) 與其它網絡的連接。例如:與互聯網的連接,與企業辦公網的連接(間接與互聯網相連)。典型案例:2005年8月,Zotob 蠕蟲通過互聯網進入企業辦公網,進而進入生產控制網絡,感染導致戴姆勒 - 克萊斯勒的美國汽車制造廠13臺設備下線隔離將近一個小時。

2)U盤等移動存儲介質。Stuxnet病毒正是利用這一途徑,進入了物理隔離的納坦茲鈾濃縮工控網絡。

3) 無線網絡,包括WLAN、GPRS、LTE、微波等。無線網絡技術的應用,打破了網絡的物理邊界,將攻擊者阻攔在工控網絡之外不再可能。典型案例:2008年,一少年用一個電視遙控器改變軌道扳道器,攻擊了波蘭Lodz的城鐵系統,導致4節車廂出軌,12名乘客受傷。

4)遠程維護連接。設備廠商的遠程維護連接,使得工控網絡與設備廠商支持人員的電腦和網絡相連,而設備廠商支持人員的電腦和網絡很可能是連接在互聯網上的,或者支持人員的電腦已經被病毒感染。

5)便攜電腦等移動終端。接入工控網絡的移動終端,可能已經被病毒感染,或者移動終端連接互聯網。典型案例:2003年12月30日,龍泉、政平、鵝城換流站計算機系統發現病毒,經調查確認是技術人員在系統調試中用筆記本電腦上網所致。

6) 供應鏈植入。美國國家安全局(NSA)早在2008 就啟動了“量子”項目,旨在供應鏈環節向重點目標植入惡意軟硬件,借助預置的惡意模塊,攻擊者能夠通過無線信號竊取敏感數據或者獲取工控系統的操作權限發起攻擊。

物理隔離,只能解決第1種威脅進入途徑。

綜上所述,敏哥觀點:工控安全威脅是多種多樣的,斷網或物理隔離并不是“一招制敵”的良藥,也根本不存在一招制敵的良藥;對于關鍵信息基礎設施,不僅僅要考慮常規的威脅類型,還要考慮國家力量發起的攻擊,必須做好對抗供應鏈植入、ATP攻擊、0day攻擊等高難度攻擊的準備。

相關新聞

- ? IDC 2024年中國智能工控安全審計市場份額報告正式發布

- ? 破局增長壓力,AI或成增長新動能:IDC 2024年中國智能工控防火墻市場份額報告正式發布

- ? 智能化提速!工控安全市場規模2026年或超百億

- ? 需求釋放,增速喜人 IDC 2022年中國工控安全審計市場份額報告正式發布

- ? 工控安全獨角獸Dragos遭勒索軟件攻擊

- ? 中國制造!首款搭載RISC-V芯片的工業防火墻完成實測!

- ? 龍頭廠商大漲114.37%,工業互聯網安全迎來風口?

- ? Forescout發布“冰瀑”報告 披露56個重大OT漏洞

- ? 中國工控安全行業崛起 四大國資再入股威努特

- ? 未來5年,全球工控安全市場規模或達223億美元